Cyberattaques

Mieux connaître les cyberattaques sur systèmes embarqués

Mieux connaître les cyberattaques sur systèmes embarqués

Que ce soit pour récupérer des informations, altérer le fonctionnement d’un système embarqué, ou tout simplement le neutraliser, il existe de nombreuses méthodes de cyberattaques.

Elles peuvent être regroupées en deux catégories, les méthodes d’attaques dites passives ou d’observation et les méthodes d’attaques dites actives qui nécessitent une interaction avec l’équipement.

Qu’est-ce qu’une attaque passive ?

Les méthodes de cyberattaque passive sur un système embarqué consistent à analyser le comportement d’un équipement. Elles visent à récupérer des informations sensibles, telles que des clés de chiffrement, certificats, mots de passe, …

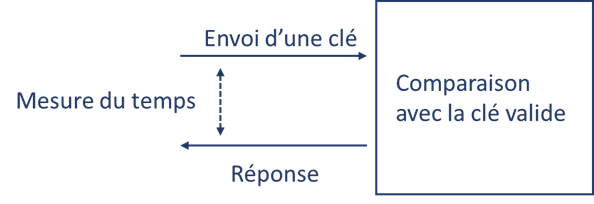

Nous y retrouvons les attaques par canal auxiliaire (side channel attack) qui visent à exploiter des failles dans l’implémentation d’un système. Il est possible de recueillir des informations par exemple en analysant l’évolution de la consommation en courant d’un système ou son rayonnement électromagnétique. Une consommation plus accrue indique des calculs plus importants. Des mesures temporelles (timing attack) permettent de connaitre le temps d’exécution de certaines opérations, ce qui peut être particulièrement efficace si l’algorithme utilise une boucle pour comparer des clés.

Des sondes (probing) peuvent être placées pour analyser les bus de communication entre les composants, sur les interfaces de réglage ou de maintenance ou même les points de tests de la carte.

Qu’est-ce qu’une attaque active ?

Une cyberattaque active sur des systèmes embarqués peut être de plusieurs natures. S’il s’agit d’un équipement ayant une interface IP, il peut s’agir d’une attaque par déni de service (DoS attack) qui a pour but de rendre le système indisponible. Cela peut se faire par exemple en saturant le réseau ou en perturbant les connexions entre équipements.

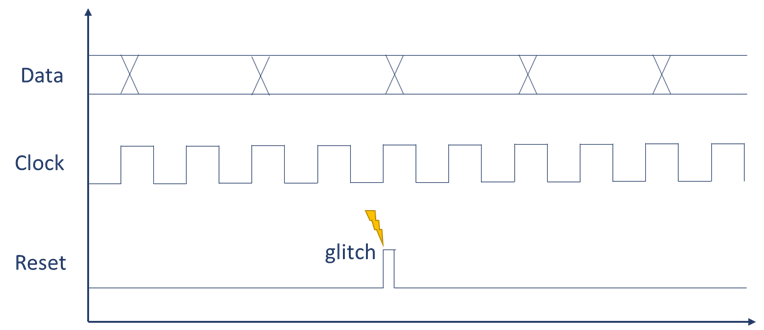

Si l’attaquant a accès à la carte électronique, il peut extraire les données contenues dans les mémoires externes ou même altérer son contenu. Il est également possible d’injecter des fautes ou glitch sur les bus de communication pour altérer le fonctionnement du système.

Qu’en est-il de la sécurité des équipements IP chez IFOTEC ?

En ce qui concerne les Switches Ethernet sécurisés d’IFOTEC, la sécurité de ces équipements de transmission sur fibre optique est prise en compte dès la conception.

Cela passe par le choix :

- De composants permettant des fonctionnalités de cryptographie avancées,

- Un développement logiciel n’utilisant que des algorithmes de chiffrement fiables et

- Aucune donnée sensible accessible.

De plus, l’intégrité de l’application est vérifiée à chaque démarrage et les mises à jour ne peuvent être faites qu’avec des firmwares authentifiés par nos soins.

Un article de Pascal Brand, ingénieur R&D chez IFOTEC.

Retrouvez-nous sur notre page LinkedIn.

A lire également les articles suivants :

Cybersécurité, comment améliorer sa politique de sécurité numérique ?

Bonnes pratiques de la gestion des secrets

Pourquoi utiliser les VLAN pour sécuriser les réseaux ?