Par Pascal Brand, ingénieur R&D IFOTEC I 28 octobre 2021 I Cybermois

Sécuriser son réseau passe avant tout par sécuriser ses échanges. Pour cela, de nombreux protocoles ont été développés afin de garantir une communication confidentielle, tout en gardant l’intégrité et l’authenticité des échanges. Intéressons-nous tout particulièrement au cas du HTTPS (HyperText Transfer Protocol Secure).

Qu’est-ce que le HTTPS ?

Le HTTPS est une évolution du protocole HTTP (Hypertext Transfert Protocol) qui permet une communication entre un client (navigateur) et un serveur web. Il ajoute une couche de chiffrement aux échanges, ainsi que l’authentification du serveur.

Comment le serveur est authentifié ?

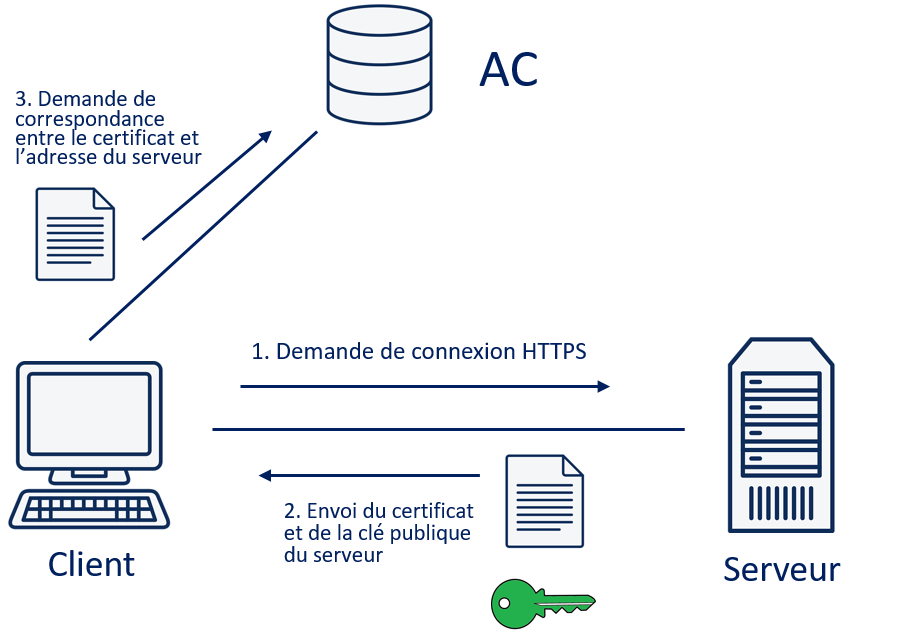

L’authentification se fait par la validation d’un certificat SSL/TLS transmis par le serveur au client. Lorsque le client reçoit le certificat, il le fait valider par une autorité de certification (AC) qui lui confirme que ce certificat appartient bien au serveur. Sur un navigateur web, on retrouve cette validation par l’affichage d’un cadenas fermé à côté de l’URL. Il est tout de même possible d’accéder au site si l’authentification n’a pas eu lieu (cadenas ouvert) mais on n’a pas la garantie que le serveur est bien celui qu’il prétend être.

Comment les échanges sont chiffrés ?

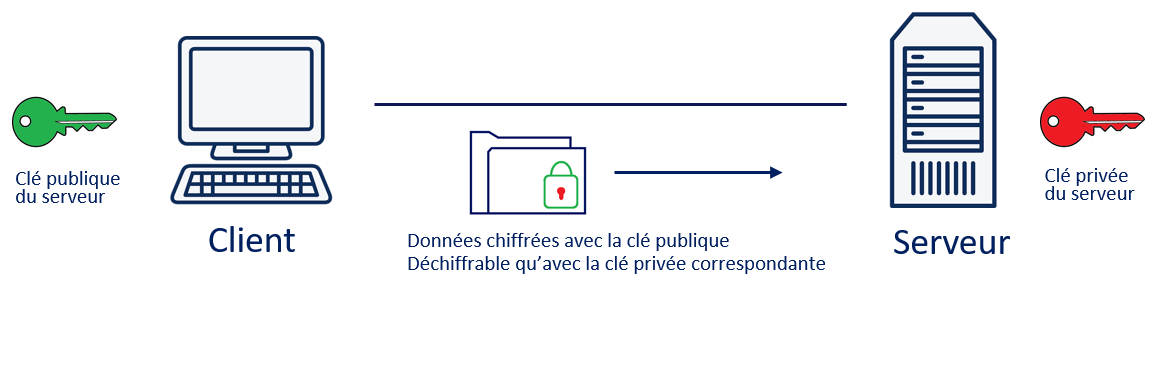

Le début de la communication entre le client et le serveur se fait par un chiffrement asymétrique. Il s’agit de l’envoi vers le serveur de données qui ont été chiffrées en utilisant la clé publique qui a été transmise par le serveur. Ces données ne peuvent être déchiffrées qu’avec la clé privée que possède le serveur (jamais transmise). Les algorithmes les plus répandus pour ce type de chiffrement sont Diffie-Hellman, RSA, ECC (courbes elliptiques).

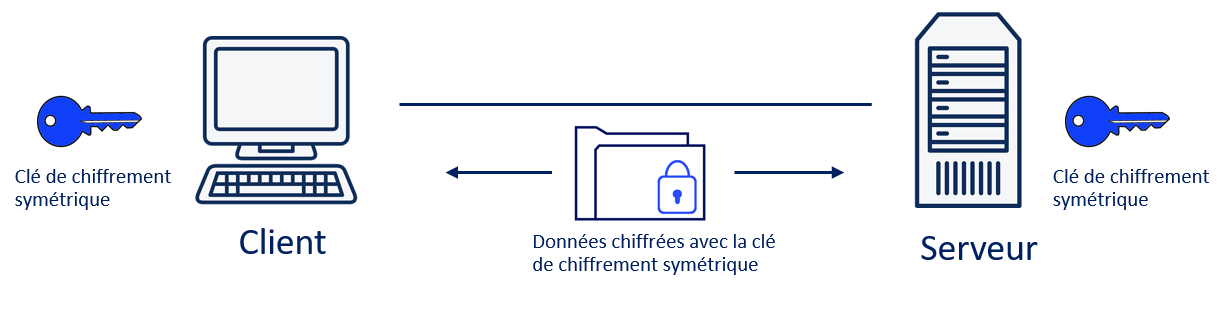

La suite des échanges est protégée par un chiffrement symétrique. Il consiste en l’utilisation d’une même clé pour chiffrer et déchiffrer une donnée. Il est beaucoup plus rapide que le chiffrement asymétrique. On y retrouve des algorithmes tel que AES, DES. La clé de chiffrement symétrique a été transmise lors de l’échange précédent afin de ne jamais apparaitre en « clair » sur le réseau.

Afin d’assurer l’intégrité des échanges, chaque paquet transmis contient un hash (ou empreinte) de la donnée. Cela permet de valider qu’elle n’a pas été altérée pendant la transmission.

Comment IFOTEC intègre le HTTPS dans ses produits ?

Les produits de la gamme sécurisée IFOTEC utilisent par défaut un certificat dit auto-signé. Ce qui signifie qu’il n’a pas été généré par une autorité de certification. Cela permet le fonctionnement du chiffrement HTTPS sur des produits n’ayant pas une adresse IP fixe, mais sans la validation du certificat. Afin de pouvoir s’assurer de l’authentification HTTPS des produits, il est possible d’injecter ses propres certificats afin qu’ils puissent être validés par une autorité de certification (AC) présente sur son réseau.

De nombreuses suites cryptographiques peuvent être utilisées pour le chiffrement HTTPS, mais il a été prouvé que certaines d’entre elles comportent des failles qui peuvent compromettre le chiffrement des échanges.

De plus, de nouvelles failles sont régulièrement découvertes. Pour assurer à ses clients une sécurité optimale, l’équipe d’IFOTEC prend soin de n’intégrer dans sa gamme sécurisée que des suites cryptographiques ne comportant pas de failles avérées, et veille à tenir cette liste à jour.