Comment la fibre optique renforce la cybersécurité de nos réseaux ?

Le mois de la cybersécurité 2023

La cybersécurité est devenue un enjeu majeur à l’ère numérique, où nos vies personnelles et professionnelles sont de plus en plus interconnectées par le biais d’Internet. Les entreprises, les gouvernements et les particuliers sont tous exposés aux menaces en ligne, la protection des réseaux est donc devenue une priorité. Dans ce contexte, la fibre optique émerge comme une technologie cruciale pour renforcer la cybersécurité des réseaux. Dans cet article, Pascal, notre ingénieur Projet va explorer en quoi la fibre optique est essentielle pour garantir la sécurité de nos communications numériques.

C’est quoi la sécurité intrinsèque ?

La fibre optique offre une sécurité intrinsèque grâce à sa conception même. Contrairement aux câbles en cuivre traditionnels, les câbles en fibre optique ne génèrent pas de signaux électriques, ce qui les rend invulnérables aux interférences électromagnétiques. Cela signifie que les informations transmises via la fibre optique ne peuvent pas être interceptées par des dispositifs de surveillance clandestins qui exploitent les émissions électromagnétiques. Cette caractéristique fondamentale garantit un niveau de confidentialité élevé pour les données transitant par les réseaux de fibre optique.

L’immunité aux attaques par injection de courant

L’une des méthodes couramment utilisées par les pirates informatiques pour compromettre la sécurité des réseaux câblés est l’injection de courant. Cela consiste à introduire dans les câbles des courants électriques pour manipuler les données transmises. La fibre optique, étant dépourvue de courant électrique, est immunisée contre de telles attaques. Cette caractéristique rend les réseaux de fibre optique considérablement plus sûrs que leurs homologues en cuivre.

La difficulté d’interception sur fibre optique

Les signaux optiques transmis via la fibre optique sont difficiles à intercepter en raison de leur nature. Contrairement aux signaux électriques, qui peuvent être captés à distance à l’aide d’équipements sensibles, la lumière optique utilisée dans la fibre optique est limitée à la ligne de transmission elle-même. Pour intercepter un signal optique, un intrus devrait soit accéder physiquement au câble, ce qui serait immédiatement détecté, soit utiliser des méthodes extrêmement complexes et coûteuses pour détourner la lumière sans être détecté.

Une cryptographie efficace

La fibre optique peut être utilisée en conjonction avec des méthodes de cryptographie avancées pour renforcer encore la sécurité des données. Les informations sensibles peuvent être chiffrées avant d’être transmises via la fibre optique, ce qui garantit qu’elles restent confidentielles même en cas d’interception. La combinaison de la fibre optique et de la cryptographie offre une protection multicouche essentielle pour la sécurité des réseaux.

La réduction des risques de piratage

En raison de ses avantages en matière de sécurité, la fibre optique est de plus en plus utilisée dans les réseaux critiques, tels que ceux utilisés par les institutions financières, les gouvernements et le secteur de la santé. Cette adoption généralisée contribue à réduire les risques de piratage et à renforcer la résilience des infrastructures numériques essentielles.

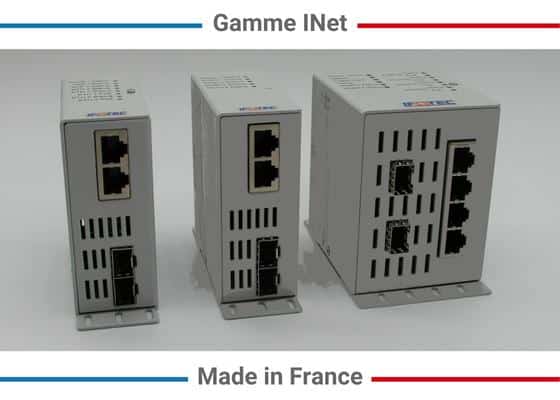

IFOTEC : Votre partenaire en cybersécurité

IFOTEC se distingue par son engagement envers l’innovation et la sécurité, en fournissant des produits de pointe qui intègrent des mesures de sécurité avancées pour protéger les réseaux contre les menaces cybernétiques. Nos switches et convertisseurs de média Gigabit Ethernet assurent la fiabilité et la sécurité réseau, grâce à notre expertise en transmission sur fibre optique, même en environnements sévères.

La fibre optique est bien plus qu’un simple moyen de communication rapide ; elle joue un rôle central dans la protection des réseaux contre les cyberattaques. À mesure que la cybersécurité devient un enjeu de plus en plus important, la fibre optique continuera de jouer un rôle essentiel dans la défense de nos données et de nos communications contre les menaces en ligne.

Ecrit par Pascal Brand, ingénieur Projet chez IFOTEC.